ctf-d 이벤트 예약 웹사이트를 운영하고... #A#B#C

이번에 풀 문제는 디스크 포렌식 문제이다.

문제가 #1, 2, 3으로 나뉘기 때문에 한번에 같이 풀어보도록 할것이다.

압축을 풀면 6개의 폴더가 나오고 그안에 폴더들이 위 사진에 나와있다.

우리가 찾아야 할것들은 다음 3가지이다.

A. 공격자가 웹페이지 소스코드를 유출한 시간(UTC+09:00)은?

Key format: (yyyy-MM-dd_hh:mm:ss)

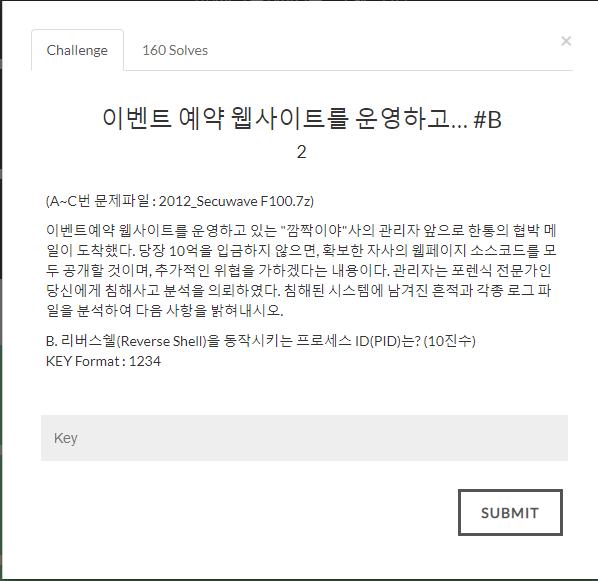

B. 리버스쉘(Reverse Shell)을 동작시키는 프로세스 ID(PID)는? (10진수)

KEY Format : 1234

C. 리버스쉘(Reverse Shell)에 대한 공격자 주소(IP)는?

KEY Format : 123.456.789.123

가장 먼저 history 파일을 열어보도록 하겠다.

우리가 주목해야 할 것은 chmod 777 /var/www/upload/editor/image <<---- 이부분이다.

chmod 777 은 사용자 모두에게 읽기, 쓰기, 실행의 모든 권한을 준다라는 의미이다.

그 후 ps_eaf를 살펴보면 아래 사진과 같은것이 보인다.

pid 5244 와 5245를 비교했을때 실제 명령을 실행하는 프로세스는 pid 가 5245인것으로 보인다.

<2번문제 답> : 5245

그 후에 찾아야 할 정보는 lsof 이다. lsof 파일은 list open files 의 약자로 시스템에서 열니 파일 목록을 알려주고

사용하는 프로레스, 디바이스 정보, 파일의 종류 등 상세한 정보를 출력해 준다.

여기선 특정 포트를 사용하는 프로세스의 정보도 볼 수 있다. 즉 ip 주소를 볼 수 있다는 말이다.

금방 우리가 찾았던 pid 인 5245 를 찾아보면 위 사진과 같이 ip 주소를 얻을 수 있다.

보통 공격자의 pc 에서 정보를 원하기 때문에 공격자의 pc ip 주소는 144.206.162.21 로 추정된다.

<3번 문제 답> : 144.206.162.21

마지막으로 1번문제의 답을 찾아야 한다. 소스코드 유출 시간을 찾아보려면 해당 접속이 어느 시간에 접속했는지를 알면

됨으로 acees.log 에서 찾아보도록 할것이다.

upload/editor/image 를 ctrl + f 해서 찾아본다.

위 사진을 보면 upload/editor/image 를 토대로 찾은 기록 중 Base 64로 인코딩 해야할 3가지 기록을 찾았다.

차례대로

ls -al /var/www/upload/editor/image/

tar -cvf /var/www/upload/editor/image/1330664838 /var/www/

php -f /var/www/upload/editor/image/reverse.php

ls -al 로 image 에 출력하고 싶은 디렉토리를 지정하여 본 후

tar -cvf 로 압축한 후

php -f 로 특정 파일 (reverse.php)를 실행시킴

따라서 php 를 실행시킨 시각은 25/Aug/2012:17:26:40 +0900 이다.

<1번 문제 답> : 2012-08-25_17:26:40